بدافزاری جدید موسوم به MoonBounce مسیر کاملاً مخفی و سختی را برای ورود به سیستمعامل شما طی میکند. این بدافزار در تراشهی بایوس پنهان شده و بنابراین حتی پس از نصب مجدد سیستمعامل یا فرمت کردن هارد درایو، همچنان روی سیستم باقی خواهد ماند.

به گزارش تامزهاردور، کسپراسکی از سال ۲۰۱۹ شاهد رشد تهدیدات بدافزار میان رابط توسعهپذیر یکپارچه (UEFI) بوده است و اکثر بدافزارها در پارتیشن سیستم EFI حافظهی ذخیرهسازی رایانهی شخصی ذخیره میشوند. بااینحال یک بدافزار جدید توسط لاگر اسکنرهای میانافزاری کسپراسکی شناسایی شده است که کدهای مخرب را در فلش رابط محیطی سریال (SPI) مادربرد قرار میدهد. محققان امنیتی این بدافزار UEFI را MoonBounce نامیدهاند.

MoonBounce اولین بدافزار UEFI نیست که فلش را هدف قرار میدهد. به گفتهی کسپراسکی موارد دیگری مثل LoJax و MosaicRegressor نیز پیش از این با روشی مشابه سیستم کاربران را آلوده میکردند. بااینحال، MoonBounce پیشرفتهتر بوده و جریان حملهی آن نیز پیچیدهتر است و پیچیدگی فنی بیشتری دارد. علاوهبراین بهنظر میرسد این بدافزار میتواند حتی از راه دور سیستم قربانی را آلوده کند.

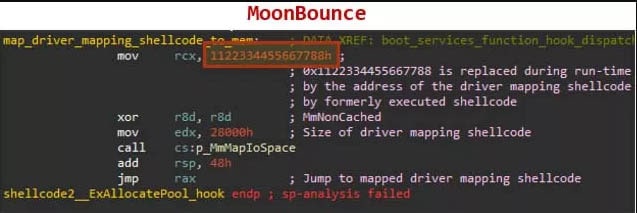

روش ورود MoonBounce به سیستم باعث شده تشخیص و دفع آن سختتر شود. کسپراسکی در وبلاگ SecureList خود توضیح داده که منبع آلودگی با مجموعهای از قلابها شروع میشود که اجرای چندین عملکرد را در جدول خدمات بوت UFI متوقف میکند. سپس از قلابها برای هدایت فراخوانی تابع به کد پوستهی مخربی که مهاجمان به تصویر CORE_DXE اضافه کردهاند، استفاده میشود. به گفتهی محققان امنیتی، این مرحله بهنوبهی خود قلابهای اضافی را در اجرای بعدی زنجیرهی بوت، یعنی بارگذاری ویندوز ایجاد میکند. این راهکار به بدافزار اجازه میدهد به فرایند svchost.exe تزریق شده و هروقت رایانه روشن شد، اجرا شود.

شرکت Transport Technology تنها حملهی ثبت شده تاکنون

البته کسپراسکی علاقهمند است ببیند MoonBounce در مرحلهی بعدی چه خواهد کرد. بنابراین محققان فرایند بدافزار را روی یک سیستم آلوده مشاهده کردند که سعی میکند برای دریافت بار بعدی و اجرای آن به یک URL دسترسی داشته باشد. جالب این است که این بخش از حمله پیچیده به نظر نمیرسد ولی محققان نتوانستند از همین مرحله، روش کارکرد این بدافزار را تجزیهوتحلیل کنند. شاید MoonBounce در زمان شناسایی هنوز در حال آزمایش بوده یا برای مقاصد خاص از شناسایی آن جلوگیری شده است. علاوهبراین، بدافزار مورد بحث مبتنی بر فایل نیست و حداقل برخی از عملیات خود را فقط در حافظه انجام میدهد و بهسختی میتوان متوجه شد که MoonBounce روی رایانهی شخصی میزبان در شبکهی یک شرکت دقیقاً چه کاری انجام داده است.

بهنظر میرسد یک دستگاه متعلق به شرکت Transport Technology تنها دستگاهی است که بر اساس لاگهای کسپراسکی به بدافزار MoonBounce در SPI-Flash آلوده شده است. ما نمیدانیم که این دستگاه چگونه آلوده شده، اما تصور میشود که بدافزار از راه دور روی آن اجرا شده باشد. ظاهراً این دستگاه در Transport Technology، ایمپلنتهای بدافزار غیر UEFI را به سایر دستگاههای متصل به شبکه پخش کرده است. با توجه به اینکه بسیاری از اقدامات این بدافزار بدون فایل و فقط از طریق حافظه انجام میشود، مشاهده این نمونهی ساده، آسان نیست.

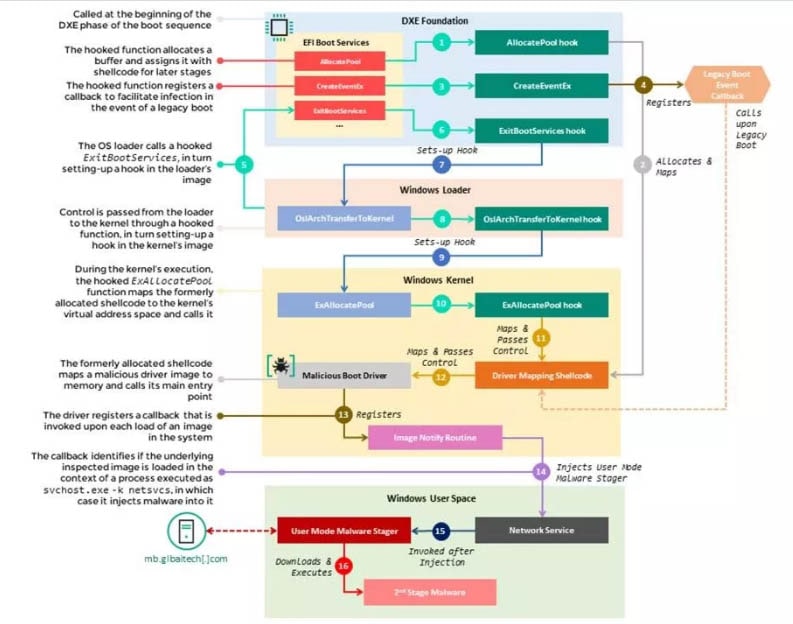

نمودار زیر جریان نحوهی راهاندازی و استقرار MoonBounce را از لحظهی روشن شدن رایانهی شخصی UEFI، از طریق بارگذاری ویندوز و تبدیل شدن به رایانهای قابلاستفاده اما آلوده نشان میدهد.

ردپای تیم APT41 در بدافزار MoonBounce

یکی دیگر از شاخههای مهم کار محققان امنیتی مثل کسپراسکی، بررسی این موضوع است که چه کسی پشت بدافزارهای کشفشده قرار دارد، اهداف بدافزار چیست و به چه منظوری طراحی شده است.

کسپراسکی در مورد MoonBounce، کاملاً اطمینان دارد که این بدافزار محصول APT41 است؛ تیم تهدیدکنندهای که در گزارشهای مختلف اعلام شده چینیزبان است. در این مورد، اسلحهی این تیم یک گواهی منحصربهفرد است که FBI آن را قبلاً بهعنوان سیگنال استفاده از زیرساخت متعلق به APT41 گزارش کرده است. APT41 سابقهی حملات زنجیرهای دارد و بنابراین این ادامهی یک رشتهی مرکزی از عملیات پلید این تیم است.

اقدامات ایمنی

کسپراسکی برای کمک به جلوگیری از قربانی شدن توسط MoonBounce یا بدافزارهای مشابه UEFI، چند پیشنهاد ارائه کرده است. این شرکت به کاربران توصیه میکند که سختافزار UEFI خود را بهطور مستقیم از سازندهی آن بهروزرسانی کنند. همچنین باید تأیید شود که BootGuard در صورت موجود بودن، فعال است. علاوهبراین فعال کردن ماژولهای Trust Platform نیز میتواند در این زمینه مفید باشد. مورد دیگر این است که رایانهی خود را با استفاده از سیستمعامل، بهمنظور شناسایی خطرات احتمالی، بررسی کنید.

دیدگاه شما کاربران گروه طراحی وب بالسا در طراحی وب سایت در شیراز در مورد این مطلب چیست؟ این مطلب تا چه میزان برای شما مفید بود؟ نظرات خود را با ما به اشتراک بگذارید